轉知:【北區ASOC情資分享】Linux Sudo本地提權的漏洞。

[說明:] 近期有公開兩個Linux Sudo本地提權的漏洞, iThome新聞連結:https://www.ithome.com.tw/news/169928

[建議措施:] Linux 已發布更新資訊已解決產品中的弱點,請參考官網進行更新。 Linux Sudo 請更新至 1.9.17p1 版本(含)之後的版本,或Linux發行廠商有提供修補(update && upgrade),最後可以測試是否已修補完成。

重要弱點處理建議措施:

|

事件名稱 |

弱點通告:Linux近日發布更新以解決命令列工具Sudo的安 |

|

說明 |

Sudo 是 Linux 系統管理指令,是允許系統管理員讓普通使用者執行一些或者全部的 root 指令的一個工具,如 halt、reboot、su 等。

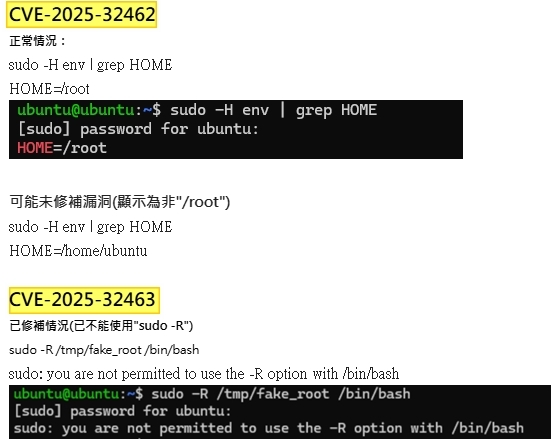

讓使用者能在無須存取root帳號的情況下達到目的, CVE-2025-32462 CVSS 2.8 Sudo 主機參數檢查錯誤漏洞,影響版本:Sudo 1.8.8 至 1.9.17 當 sudoers 設定檔中指定的主機不是目前主機(或不是 ALL)時,使用 -h 或 --host 選項仍可執行指令,而不僅是查詢權限,這違反原本的存取控制意圖。 可能導致使用者繞過 sudo 的主機存取限制,在不該有權限的主機上執行命令。 CVE-2025-32463 CVSS 9.3 Sudo chroot 權限提升漏洞,影響版本:Sudo 1.9.14 至 1.9.17 Sudo 在執行 --chroot 選項時,會先切換根目錄(chroot)再執行權限檢查,導致攻擊者可在目標 chroot 目錄中預先放置惡意的 nsswitch.conf 與共享函式庫,進而在執行 sudo 時以 root 權限載入並執行惡意程式碼。 即使沒有 sudo 權限的本地使用者 也可透過此漏洞提權至 root。 |

|

影響範圍 |

Sudo 1.9.17p1 之前的版本 |

|

建議措施 |

Linux 已發布更新資訊已解決產品中的弱點,請參考官網進行更新。 Linux Sudo 請更新至 1.9.17p1 版本(含)之後的版本 |

|

參考資料 |

|

| 參考連結 | https://www.tcrc.edu.tw/new/new-list/asoc-linux-sudo |

單 位:

網路系統組

承辦人:

網路系統組

分 機:

11721

瀏覽數: